Ivoox es una aplicación que permite subir, compartir y publicar documentos en formato de libro electrónico. Issuu es una sencilla librería online comunitaria donde los usuarios envian sus archivos. Cuenta con un atractivo aspecto,y tiene una fácil utilización. Issuu con todas las características técnicas y sociales de una herramienta 2.0, permite transformar documentos PDF en publicaciones, donde de forma dinámica, uno puede pasar las páginas, posicionarte en la parte del texto que quieras, y ampliar hasta dos veces más el tamaño de la letra, simulando la lectura real de cualquier revista.

Slideshare

Slideshare es una aplicación que permite buscar, subir, compartir y publicar presentaciones. Las presentaciones quedan almacenadas en formato Flash para ser visualizadas online. Esta aplicación de web 2.0 es muy cómoda, puesto que nos permite administrar una cuenta donde archivar, publicar y difundir nuestras presentaciones. Slideshare ya ha recibido el nombre de El youtube para powerpoint. Ya que cuando el usuario sube la presentación a slideshare, el sistema la convierte en flash. Es decir que se puede ver desde cualquier ordenador, simplemente abriendo una página web.

Google Drive es un sitio alternativo a Slideshare con las mismas funciones practicamente .

Scribd

Scribd es una aplicación que permite subir, compartir y publicar documentos en formato flash. Scribd es un nuevo servicio que combina red social con el alojamiento de documentos ofimáticos. Scribd es el youtube de los documentos ofimáticos. También añade unos links para poder bajar el archivo.El objetivo es convertirse en un sistema de distribución y publicación de documentos en la web. Lo que hace a Scribd una página web diferente es que no se ciñe a un único tipo de archivos sino que allí puedes alojar y compartir todos los documentos de office .

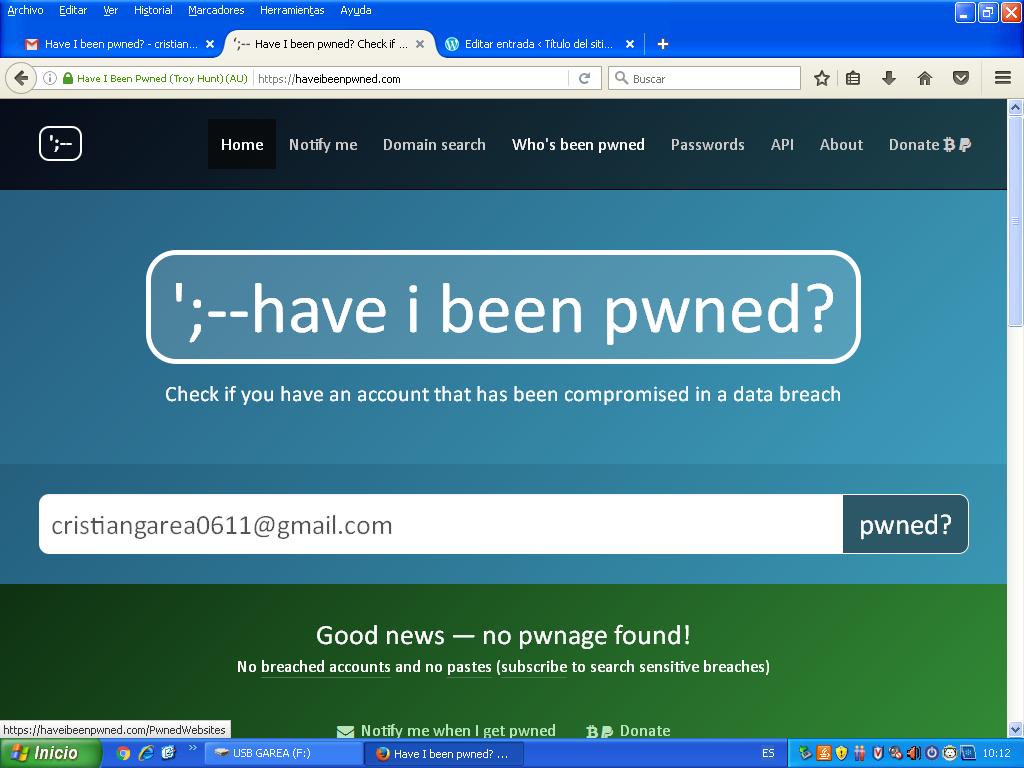

Have I been pwned?

El significado del nombre de esta pagina web es : ¿Has sido peinado(hakeado)?

¿Me han peinado? ( HIBP ) es un sitio web que permite a los usuarios de Internet verificar si sus datos personales se han visto comprometidos porviolaciones de datos . El servicio recopila y analiza docenas de volcados debases de datos y copias que contienen información sobre cientos de millones de cuentas filtradas, y permite a los usuarios buscar su propia información ingresando su nombre de usuario o dirección de correo electrónico. Los usuarios también pueden registrarse para recibir una notificación si su dirección de correo electrónico aparece en futuros volcados. El sitio ha sido ampliamente promocionado como un recurso valioso para los usuarios de Internet que desean proteger su propia seguridad y privacidad. ¿Me han peinado? fue creado por el experto en seguridad Troy Hunt el 4 de diciembre de 2013.

A partir de noviembre de 2017, ¿me han adiestrado? recibe alrededor de sesenta mil visitantes diarios, el sitio tiene más de 1.7 millones de suscriptores de correo electrónico activos y contiene registros de más de 4.8 mil millones de cuentas de más de 251 infracciones de datos.

La función principal de Have I Been Pwned? desde su lanzamiento es proporcionar al público en general un medio para verificar si su información privada se ha filtrado o comprometido. Los visitantes del sitio web pueden ingresar una dirección de correo electrónico y ver una lista de todas las violaciones de datos conocidas con registros vinculados a esa dirección de correo electrónico. El sitio web también proporciona detalles sobre cada violación de datos, como la historia de fondo de la violación y qué tipos específicos de datos se incluyeron en ella.

¿Me han peinado? también ofrece un servicio «Notificarme» que permite a los visitantes suscribirse a las notificaciones sobre futuras infracciones. Una vez que alguien se registra con este servicio de notificación de correo, recibirá un mensaje de correo electrónico cada vez que se encuentre su información personal en una nueva violación de datos.

En septiembre de 2014, Hunt agregó funcionalidades que permitieron que las nuevas violaciones de datos se agregaran automáticamente a la base de datos de HIBP. La nueva característica utilizó Dump Monitor, un bot de Twitter que detecta y difunde probables volcados de contraseñas encontrados en pastebins , para agregar automáticamente nuevas brechas potenciales en tiempo real. Las infracciones de datos a menudo aparecen en pastebins antes de que sean ampliamente informados; por lo tanto, el monitoreo de esta fuente permite que los consumidores sean notificados antes si se han visto comprometidos.

A fines de 2013, el experto en seguridad web Troy Hunt estaba analizando las infracciones de datos en busca de tendencias y patrones. Se dio cuenta de que las infracciones podían tener un gran impacto en los usuarios que ni siquiera sabían que sus datos estaban en peligro y, como resultado, comenzaron a desarrollar HIBP. «Probablemente el principal catalizador fue Adobe», dijo Hunt sobre su motivación para comenzar el sitio, refiriéndose a la violación de la seguridad de Adobe Systems que afectó a 153 millones de cuentas en octubre de 2013. cio en su blog.

En este momento, el sitio tenía solo cinco filtraciones de datos indexadas: Adobe Systems,Stratfor , Gawker , Yahoo! Voces y Sony Pictures. Sin embargo, el sitio ahora tenía la funcionalidad para agregar fácilmente infracciones futuras tan pronto como se hicieran públicas:

Desde su lanzamiento, el enfoque de desarrollo primario de HIBP ha sido agregar nuevas brechas de datos tan rápido como sea posible después de que se filtran al público.

En julio de 2015, el servicio de citas en línea Ashley Madison , conocido por alentar a los usuarios a tener una aventuraextramatrimonial , sufrió una violación de datos , y las identidades de más de 30 millones de usuarios del servicio se filtraron al público. La violación de datos recibió una amplia cobertura de medios, presumiblemente debido a la gran cantidad de usuarios impactados y la vergüenza de tener una aventura. Según Hunt, la publicidad de la infracción resultó en un aumento del 57,000% en el tráfico a HIBP. Tras este incumplimiento, Hunt agregó funcionalidad a HIBP por la cual las infracciones consideradas «sensibles» no se podrían buscar públicamente, y solo se revelarían a los suscriptores del sistema de notificación por correo electrónico. Esta funcionalidad se habilitó para los datos de Ashley Madison, así como para los datos de otros sitios potencialmente escandalosos, como Adult FriendFinder .

En octubre de 2015, Hunt fue contactado por una fuente anónima que le proporcionó un volcado de 13.5 millones de direcciones de correo electrónico y contraseñas de texto claro, alegando que provenía de 000webhost, un proveedor dealojamiento web gratuito . Al trabajar con Thomas Fox-Brewster de Forbes , verificó que el volcado era muy probable que fuera legítimo probando las direcciones de correo electrónico y confirmando información sensible con varios miles de clientes de host. Hunt y Fox-Brewster intentaron contactar muchas veces a 000webhost para confirmar aún más la autenticidad de la violación, pero no pudieron obtener una respuesta. El 29 de octubre de 2015, después de restablecer todas las contraseñas y la publicación del artículo de Fox-Brewster sobre la violación, 000webhost anunció la violación de los datos a través de su página de Facebook

A principios de noviembre de 2015, se confirmó que dos incumplimientos de los proveedores de pagos de juego Neteller y Skrill eran legítimos por Paysafe Group , la compañía matriz de ambos proveedores. Los datos incluyeron 3,6 millones de registros de Neteller obtenidos en 2009 utilizando un exploit en Joomla , y 4,2 millones de registros de Skrill (entonces conocido como Moneybookers) que se filtraron en 2010 después de que se viera comprometida una red privada virtual .Los 7.8 millones de registros combinados se agregaron a la base de datos de HIBP.

Más tarde ese mes, el fabricante de juguetes electrónicos VTech fue pirateado, y una fuente anónima proporcionó en privado una base de datos que contiene casi cinco millones de registros de padres a HIBP. Según Hunt, esta fue la cuartaviolación de privacidad de los consumidores hasta la fecha.

En mayo de 2016, una serie sin precedentes de violaciones de datos muy grandes que se remontaban a varios años se lanzaron en un corto período de tiempo. Estas infracciones incluyen 360 millones de cuentas de MySpace desde alrededor de 2009, 164 millones de cuentas de LinkedIn desde 2012, 65 millones de cuentas de Tumblr desde principios de 2013, y 40 millones de cuentas del servicio de citas para adultos Fling.com. Estos conjuntos de datos fueron puestos a la venta por un hacker anónimo llamado «peace_of_mind», y poco después fueron proporcionados a Hunt para ser incluidos en HIBP. En junio de 2016, se agregó a la base de datos de HIBP una «mega infracción» adicional de 171 millones de cuentas de la red social rusa VK .

En agosto de 2017, BBC News presentó ¿Me han regalado? en el descubrimiento de Hunt de una operación de correo no deseado que ha estado dibujando en una lista de 711.5 millones de direcciones de correo electrónico.

La pagina funciona :

Componentes del Ordenador

1. Partes del ordenador

| Hardware | Software | |

| Componentes |

|

|

| Características |

|

|

2. El hardware

2.1. Unidad Central de Procesos

- Se le conoce como CPU (o también UCP).

- Es la pieza central, el cerebro del ordenador. Realiza las funciones de los programas (o sea, manipular los datos almacenados en memoria, realizando con ellos operaciones muy simples, como sumas, restas, comparaciones, etc.).

- Tres partes: memoria principal, unidad de control y unidad lógico-arirmética (ALU).

- El funcionamiento de la C.P.U. puede representarse por medio del siguiente esquema:

- Memoria principal: dispositivo electrónico en el que se almacena el programa que determinará la actuación de la CPU y los datos que serán manejado por la CPU

- Unidad de control: controla y coordina las operaciones que se hagan con los datos. Lee los datos necesarios de la memoria y activa los circuitos necesarios de la ALU

- Unidad aritmético-lógica (ALU): realiza las operaciones aritméticas y lógicas con los datos que recibe de la unidad de control, procedentes de la memoria principal.

2.2. Memoria principal

2.2.1. Concepto

- La memoria consiste en millones de pequeños circuitos que sólo memorizan dos tipos físicos de información: si pasa corriente o si no pasa. Cada impulso eléctrico implica la memorización del dígito (1), mientras que la interrupción e la corriente supone la memorización del dígito (0). Toda la codificación juega, pues, con un sistema binario.

- La memoria está dividida en celdas:

- Cada celda almacena información dependiendo del número de bits de la memoria.

- Cada celda tiene su dirección específica, pues las memorias se organizan en un cuadro o matriz, con filas y columnas.

- Cada celda es direccionable por la CPU (es decir, puede leerse o escribirse directamente).

- En la memoria se almacenan dos tipos de información:

- Las instrucciones del programa que dirigen la actuación de la CPU.

- Los datos que procesará la CPU, de acuerdo con esas instrucciones.

2.2.2. Las características

- Tiempo de acceso: media de los tiempos de lectura y escritura.

- Tiempo de lectura: tiempo transcurrido desde que la dirección está en el BUS hasta que los datos están disponibles a la salida.

- Tiempo de escritura: el que tarda la CPU en grabar un dato.

- Capacidad: depende del número de celdas y del número de bits de cada celda. Por ejemplo:

- 8 columnas x 4 filas=32 celdas

- 8 bits por celda x 32 celdas=256 bits (i.e., 32 bytes)

- Otras características: densidad de información (número de información por unidad de volumen); volatilidad; potencia disipada o consumida (en milivatios); coste (precio por cada bit almacenado).

2.2.3. Jerarquía de las memorias (ordenadas por su capacidad)

- Memoria de borrado o de tampón (scratch-pad-memory): muy rápidas pero de muy poca capacidad.

- Memorias centrales: antes eran núcleos de ferrita; hoy son circuitos integrados.

- Memorias de masa: de gran capacidad, en los periféricos.

2.2.4. Tipos de memoria central

- Hay dos tipos básicos: RAM y ROM

- Memoria RAM (Random Acces Memory):

- De acceso aleatorio, i.e., la CPU tarda lo mismo en acceder a cualquier palabra, independientemente de su dirección (n.º de la célula de memoria).

- Volátil: se pierde cuando se apaga el ordenador. Por eso hay memorias auxiliares (discos).

- De lectura escritura: la CPU puede leer y escribir en sus células.

- Se conoce como memoria de usuario. A esto se hace referencia cuando se dice que tal ordenador tiene, por ejemplo, 32 Mb. de memoria.

- Memoria ROM (Read Only Memory):

- De acceso directo, secuencial.

- De lectura: los datos los introduce el fabricante.

- No volátil.

- Hay variantes: PROM (programable una sola vez por el programador); EPROM y RPROM (programables varias veces, se diferencian en el procedimiento para borrar los datos).

- Hay otro tipo de memoria, que es la memoria caché, de velocidad de acceso muy superior a la RAM. Aumenta las prestaciones de un ordenador pero se instala sólo la mínima imprescindible (cada vez más, por supuesto), porque es muy cara.

2.2.5. Clasificación de la memoria RAM

- La memoria RAM puede clasificarse en distintos tipos, dependiendo de su posición en el mapa de memoria.

- Memoria convencional: la ubicada en los primeros 640 Kb. de memoria.

- Memoria superior:

- Son los 384 Kb. que siguen a la memoria convencional, hasta completar 1 Mb., que es la cantidad de memoria que puede direccionar.

- Esta limitación viene dada por el procesador 80086, que tiene un bus de direcciones de 20 bits, con lo cual sólo puede direccionar 220 posiciones, es decir, 1.024 Kb. (1 Mb.).

- En esta zona de memoria se almacena la ROM de arranque, la memoria de vídeo, las BIOS, etc.

- Dentro de esta memoria hay zonas libres, que se llaman bloques de memoria superior (UMB, Upper Memory Block), que pueden ser utilizadas en los equipos con procesador 80386 o superior.

- Memoria extendida:

- Es la memoria instalada en las ranuras de expansión de la placa madre.

- Los primeros 64 Kb. se llaman memoria alta.

- Esta memoria aprovecha las prestaciones de los procesadores 80286 (bus de 24 posiciones, que puede gestionar 16 Mb. de memoria) y 80386 y 80486 (bus de 32 posiciones, que puede gestionar hasta 4 Gb. de memoria).

- Memoria expandida:

- No tiene dirección fija en el ordenador: es un truco ideado por Lotus, Intel y Microsoft (LIM) para franquear la barrera de los 640 Kb.

- Se le suele llamar LIM EMS (Lotus-Intel-Microsoft Expanded Memory Specification).

- Para disponer de esta memoria hay que instalar un controlador específico en el fichero CONFIG.SYS.

2.2.6. Medidas de memoria

- Cada elemento o célula de la memoria se llama palabra.

- Cada palabra tiene una serie de unos y ceros (bits).

- El número de bits de cada palabra (lo que se denomina longitud de palabra) depende del tipo de ordenador.

- La longitud de palabra distingue por tanto la potencia de los ordenadores . Por ejemplo, un ordenador de 64 bits de longitud de palabra opera sobre esos 64 bits de un solo paso, mientras que un microordenador de 8 bits necesita varios pasos sucesivos, de 8 en 8 bits.

- BYTE: palabra constituida por 8 bits.

- KILOBYTE (Kb.): 1.024 bytes.

- MEGABYTE (Mb.): 1.024 Kb. (1.048.576 bytes).

- GIGABYTE (Gb.): 1.024 Mb. (1.063.742.842 bytes; o también 8.509.934.734 bits).

2.2.7. La BIOS

- El término BIOS es el acrónimo de Basic Input-Output System (sistema básico de entrada- salida).

- Las BIOS son memorias EPROM en las que se almacenan todas las rutinas de servicio, que son las rutinas que se ejecutan cuando se producen las interrupciones.

- Por ejemplo, la interrupción 16H corresponde a la rutina de servicio de teclado.

- La CMOS:

- En las BIOS del ordenador está grabado actualmente un programa con la información de la configuración del sistema (su procesador, su memoria, sus dispositivos, etc.): la CMOS.

- Para acceder a ella se debe pulsar una tecla predeterminada antes de la carga del sistema operativo.

- Esta información está mantenida por la batería del ordenador (que alimenta, además, el reloj).

2.3. Los periféricos

- Hay dos tipos de periféricos:

- De comunicación (de entrada y salida): comunican al ordenador con el exterior.

- De almacenamiento: almacenan grandes cantidades de información, que no cabe en la CPU.

- Los interfaces de entrada/salida:

- Comunican a la CPU con el periférico.

- Transforman la información que está en lenguaje de ordenador en información comprensible, y viceversa.

- Acoplan la velocidad de trabajo del ordenador con la del periférico.

- Modos de asociación del periférico al ordenador:

- Línea compartida: se comunican a través de un solo bus o conjunto de líneas.

- Radial: cada periférico se comunica por su propio bus.

- En cadena: las señales de comunicación se van propagando de un periférico a otro.

- La CPU se comunica con todas las posiciones de memoria y con los periféricos a través de grupos de conductores llamados buses.

- Tipos:

- Bus de datos: en él viajan los datos. Puede ser de entrada o de salida con respecto a la CPU.

- Bus de direcciones: selecciona (direcciona) las partes del ordenador (por ejemplo, una dirección de memoria para leerla). Es de salida de la CPU.

- Bus de control: en él viajan las señales de control de todo el sistema. Es de entrada/salida de la CPU.

- Todas las informaciones (datos, direcciones o control) viajan por los hilos de los buses en forma de ausencia/presencia de tensión sobre cada uno de ellos (0/1).

- Comparación: un bus de 8 hilos es como una autopista de 8 carriles.

2.3.2. Periféricos de entrada/salida

- Teclado (de entrada):

- Cada tecla envía un código al ordenador. El código estándar es el ASCII.

- Hay distintos grupos de teclas: alfabéticas, numéricas y de función.

- Digitalizador (de entrada): transforma gráficos en datos por medio de un eje de coordenadas.

- Lápiz óptico (de entrada): utiliza la pantalla de manera análoga a la de un digitalizador.

- Lector de tarjetas (de entrada): el soporte es una banda magnética grabada.

- Lector de código de barras (de entrada): emite luz y registra las variaciones producidas según las barras.

- Ratón (de entrada): la bola del ratón transmite el movimiento sobre la mesa al ordenador.

- Terminal (de entrada/salida):

- Tiene teclado y pantalla.

- Necesita algo de RAM como buffer o almacén temporal de los datos.

- Suelen llevar un microprocesador que les permite hacer algunas tareas por sí mismos.

- Modem (de entrada/salida): conecta equipos informáticos por la línea telefónica.

- Pantalla (de salida):

- Tipos: alfanuméricas (por filas y caracteres, en desuso) y gráficas.

- Capacidades de las gráficas: por puntos (600×400, 1.200×700, etc.).

- Tarjetas controladoras: controlan los puntos que pueden situarse en una posición cualquiera. Son las VGA, SVGA, etc.

- Impresora (de salida):

- Tipos: de margarita, matriciales (ambas en desuso), de inyección y láser (todas éstas son seriales; antes había de línea).

- El ordenador manda los datos mucho más rápido de lo que la impresora puede imprimir. Los datos se almacenan en un buffer, desde donde salen para ser imprimidos. Cuando el buffer está lleno se lo comunica al ordenador, y éste puede así continuar con otra tarea.

- Plotter (de salida):

- Para representaciones gráficas de gran resolución.

- Mecanismo de impresión: una serie de plumillas de colores que dibujan sobre un papel. Hoy hay también de láser.

- Periférico inteligente: tienen microprocesador y software propio.

- Muchos tipos, según tamaño, colores, rapidez y resolución.

2.3.3. Periféricos de almacenamiento

- La memoria masiva no puede ser procesada directamente por la CPU. Es necesaria una doble trasferencia: de la memoria masiva a la memoria principal (para procesar) y de la memoria principal a la masiva (para almacenar).

- Primeros mecanismos: tarjetas perforadas, cintas de papel perforado, tambor magnético.

- Disco flexible (disquete, diskette, floppy-disk), de uso común en los microprocesadores:

- Es un disco de plástico, recubierto por ambas caras por un material magnetizable, todo ello metido en una cubierta cuadrada.

- Tiene dos agujeros: uno central, para el acoplamiento del mecanismo de rotación, y otro más pequeño, que es el punto índice.

- Tamaño variable: hoy prácticamente todos son de 3 ¼ pulgadas.

- Se organiza en pistas concéntricas (tracks) y en sectores, que dividen esas pistas.

- La cabeza de lectura/escritura lee o graba información sobre los sectores.

- Capacidad: el estándar actual es de 1’4 Mb. (la versión inicial tenía 74 pistas x 26 sectores x 128 en cada pista=246.272 bytes por cara).

- Se distinguen cuatro partes: el sector de arranque (datos sobre su estructura); la FAT (tabla de localización o asignación de ficheros); el directorio raíz (tras las FAT); la zona de datos.

- Disco duro:

- Soporte magnético, generalmente de aluminio, recubierto por una película magnetizable.

- Tamaño: varía (desde 5 ¼ hasta 14 pulgadas), pero los más usuales son de 8 y de 14 pulgadas.

- Cada cara está surcada por cierto número de pistas, cada vez de mayor capacidad.

- Existe el disk-pack o pila de discos (varios discos apilados para aumentar la superficie de grabación).

- Hay una cabeza de lectura/grabación (o varias si hay un disk-pack).

- La grabación por pista es constante: a medida que se acerca al centro la densidad aumenta .

- Tiempo de acceso a la información: depende de la velocidad de rotación del disco y de la colocación de las cabezas.

- Comparación disco duro / disco flexible:

- El duro tiene más capacidad, incluso siendo del mismo tamaño (proporción mínima de 1 a 4).

- El duro es más rápido, por su mayor velocidad de rotación (más de 10 veces más).

- El flexible es más manejable y barato.

- Discos ZIP: del tamaño de un disquete (algo más gruesos), pero con una cabida aproximada de 100 Mb. (hay varios tipos).

- Disco óptico (CD-ROM):

- Extraible del driver (disquetera), como el flexible.

- Escribe con un láser semiconductor de baja potencia.

- Distintas capacidades. El estándar actual es de 650 Mb.

- Actualmente ya se está generalizando el DVD, de mucha más capacidad. La definición de su estándar definitivo aún es dudosa.

- Cintas magnéticas:

- De bobina, cassettes o cartuchos: son los conocidos como discos de back-up.

- Su capacidad depende de su longitud y de su densidad de grabación.

- El acceso a la información es secuencial: para llegar a un punto hay que leer los anteriores (por eso se suele usar par guardar grandes cantidades de información de uso poco habitual).

- El software es un conjunto de programas que controla la actuación del ordenador (puesto que éste, por sí solo, es incapaz de realizar ninguna función).

- El software es el nexo de unión entre el ordenador y el usuario (separados por el lenguaje).

- Programas:

- Secuencias de instrucciones que puede interpretar un ordenador para efectuar alguna tarea.

- Cada instrucción es una acción elemental.

- Están divididos en rutinas (subconjuntos de instrucciones).

- El software del sistema:

- Conjunto de programas que establecen una relación básica y fundamental entre el ordenador y el usuario.

- Dos componentes: sistema operativo y lenguajes.

- Esquema de los componentes de un ordenador:

3.1. El sistema operativo

- Es un interfaz entre el hardware y el software (entre el hardware y el usuario).

- Es comparable a la electricidad en una casa.

- Controla el ordenador para que realice todas las tareas necesarias para su funcionamiento básico.

- El programa del sistema operativo contiene diversas rutinas:

- Escribir y leer datos en cualquier dispositivo.

- Controlar el principio y el fin de cada programa.

- Cargar los programas en la memoria principal.

- Leer los caracteres del teclado.

- Controlar los periféricos.

- Reducir al máximo los tiempos muertos.

- Hay muchos sistemas operativos: Windows, Unix, Lynux, etc.

- Utilidades del sistema operativo: unos programas que realizan tareas (edición, copia de discos, clasificación, comunicación, etc.).

«Arden las redes»: radiografía del linchamiento digital

Las redes sociales enarbolaron en su nacimiento la bandera de la libertad de expresión, pero hoy son el principal escenario de boicots, linchamientos digitales y campañas de descrédito que están dando lugar a un nuevo fenómeno: la «poscensura».

Este es el argumento vertebral del ensayo del escritor y periodista Juan Soto Ivars, «Arden las redes» (Debate), un documento sobre las campañas de acoso en las redes sociales que ha generado un clima en internet del miedo al «qué dirán».

Si el miedo a la censura proviene del poder oficial, la «poscensura» se refiere al miedo a la crítica de gente anónima, que de forma desorganizada muestra su rechazo a la opinión de otro, en lo que puede convertirse en una vorágine de cientos de tuits y post en Facebook, que terminan convirtiendo la crítica en viral.

Pone como ejemplo el «linchamento digital» contra el concejal de Ahora Madrid Guillermo Zapata por tuits sobre el Holocausto e Irene Villa; la campaña contra la escritora de ficción juvenil María Frisa, acusada de incitar al maltrato escolar en su libro «75 consejos para sobrevivir en el colegio»; o la campaña de descrédito que ha sufrido Cassandra por sus chistes sobre Carrero Blanco.

Aunque reconoce que puede haber personas que se sienten «legítimamente ofendidas» por las opiniones de estas personas y lo expresan, la gran mayoría de críticos sólo se apuntan al carro de la crítica para «colgarse la medalla» contra el «machismo», el racismo, o cualquier otro motivo .

Los efectos que sufren las personas que son víctimas de este tipo de campañas son similares a quienes sufren acoso: pierden peso, se les cae el pelo, son presa del «desasosiego» y viven un «auténtico infierno».

En las redes sociales hay más premio (retuits y ‘me gusta’) si dices «este tipo me cabrea que este tipo me encanta», indirectamente animan al usuario «a sentirse ofendido», explica el escritor que ha realizado una investigación de cuatro años para dar a luz este libro.

Soto apuesta por acabar con la corrección política y por marcar la diferencia entre lo que es «un alegato» y lo que es pura ficción, como un chiste.

En la década de los 80 los medios de comunicación estaban plagados de incorrección política, con obras que ahora están consideradas referentes culturales y que ahora serían «impensables», como el programa infantil «La bola de cristal», recuerda.

A su juicio, la corrección política no sirve para erradicar el machismo, el racismo o el antisemitismo, y como ejemplo pone a Estados Unidos, donde Donald Trump se convirtió en presidente tras sus terribles declaraciones sobre las mujeres y tras décadas de corrección política.

Premios Princesa de Asturias 2017

Este viernes 20 de octubre el Teatro Campoamor de Oviedo celebra la entrega de la XXXVII edición de los Premios Princesa de Asturias. La ciudad acogerá esta ceremonia a partir de las 18.30 (horario peninsular español), un acto que estará presidido por los Reyes Felipe y Letizia y que se podrá ver en directo a través de EL PAÍS. Como novedad, asistirá el presidente del Gobierno, Mariano Rajoy. La princesa Leonor y la infanta Sofía seguirán sin participar en los actos.

Un dibujante surafricano marcado por el apartheid, varios herederos de Einstein, el mejor equipo de rugby del mundo, unos músicos argentinos universales que aplican terapia cómica, una experta británica en Dios, un excelso poeta llegado de la ruina austrohúngara, un referente mundial del hispanismo, la utopía de la Unión Europea… Los Premios Princesa de Asturias 2017 muestran un abanico de referencia a medio camino entre la excelencia y el cosmopolitismo. Son estos:

William Kentridge (Artes). Su padre, sir Sidney Kentridge, fue abogado defensor de Nelson Mandela en la Sudáfrica del Apartheid. A partir de ahí, ya se pueden imaginar el bagaje humano que domina gran parte de la obra de su hijo William(Johannesburgo, 1955). Ha encontrado nuevos vehículos expresivos para la fuerza primigenia del dibujo. Lo ha mezclado con el cine, la performance, el videoarte… Pero sobre todo, lo ha exprimido al servicio de la historia y la realidad sociopolítica de su país.

Les Luthiers (Comunicación y Humanidades). Fueron candidatos durante años. Pero finalmente, este 2017, el año en que cumplen 50 de carrera, ha sido el de la edición en que Les Luthiers han conseguido el Premio Princesa de Asturias. Hubieran podido hacerlo en múltiples apartados. Cabrían en el de las artes como genios de la escena y músicos inclasificables, capaces de parodiar una zarzuela, un bolero o una cantata de Bach. También en el de las Letras, por su relato ingente y nunca acabado sobre la biografía del maestro Johann Sebastian Mastropiero. Finalmente, les ha caído el de Comunicación y Humanidades. Pues, sea para estos argentinos sin fronteras .

Hispanic Society of America (Cooperación Internacional). Ha sido el criadero de miles de hispanistas en todo el mundo, con sede en Nueva York. El museo, biblioteca e institución hispanista creada en 1904 por el mecenas Archer Milton Huntington, es un referente en los estudios y la expansión de la cultura hispánica. La enorme colección de arte, cartografía y joyas bibliográficas, convierten la HSA en referencia a nivel mundial como foco de expansión y cúmulo de saberes para todo lo que tenga que ver con la cultura hispánica.

All Blacks (Deportes). Los reyes del Rugby a nivel mundial provienen de Nueva Zelanda. Pocos equipos pueden presumir de haber derrotado a los All Blacks sin haber sentido algo parecido a una noble batalla. Con un 77% de victorias a nivel mundial en su deporte, son un icono por su contundencia en el campo pero también por haberse convertido en referencia de la integración racial y cultural en el deporte.

Karen Amstrong (Ciencias Sociales). Fue monja, pero siete años después de haber ingresado en el convento, en 1969, decidió buscar el misterio por otras vías: el estudio y la divulgación. La británica Karen Amstrong (Wildmoor, 1944) se ha convertido en la biógrafa de Dios y una de las expertas en religión más valoradas en el mundo por su permanente estudio de las creencias monoteístas.

Adam Zagajewski (Letras). Vino al mundo en Lvov (hoy Ucrania), ese extremo oriental del Imperio austrohúngaro, limítrofe con Rusia. El poeta y ensayista, sin embargo, se formó en Cracovia y continuó su viaje con paradas en París y Estados Unidos. El compromiso político de Zagajewski y la sombra del totalitarismo gravitan sobre una obra de referencia en todo el mundo por la sobresaliente manera que tiene en transformar la sencillez en una sima de profundidades que despliegan una carga nuclear mediante su juego con las palabras.

Unión Europea (Concordia). Creada como un conjunto de naciones en torno a un mercado común por seis estados miembros iniciales, la Unión Europea hoy acoge en su seno a 28 naciones de todo el continente, a la espera de la salida del Reino Unido. Desde sus inicios en 1951 con la firma del Tratado de París, no tardó en plasmar su carácter utópico de la economía a la política. Hoy, la Unión Europea es lo más parecido a un sueño real en la idea de fraternidad y la unión de los pueblos sin fronteras en base al acuerdo permanente de sus componentes. Promovida por los dirigentes Robert Schuman y Jean Monnet hoy vive, en el zenit de su expansión, una crisis de identidad que amenaza su dinámica. El Princesa de Asturias de la Concordia sirve de apoyo y declaración de intenciones en torno a su asombrosa vigencia. Mariano Rajoy, que nunca antes había acudido como presidente del Gobierno a la entrega, hará una excepción para acompañar a Antonio Tajani, presidente del Parlamento Europeo, Jean Claude Juncker, encargado de la Comisión y Donald Tusk, cabeza del Consejo.

Mi favorito es William Kentridge porque fue abogado defensor de Nelson Mandela en la Sudáfrica del Apartheid .

Consejos para un trabajo seguro y saludable con equipos informáticos

1. MANTÉN TU ANTIVIRUS ACTUALIZADO

Uno de los ejes fundamentales de la seguridad es contar con un buen antivirus y antispyware que nos ayude a protegernos de virus varios, troyanos, programas espía y otros software maliciosos que pueden dañar nuestro ordenador.

2. NO DESCARGUES ARCHIVOS SOSPECHOSOS

Hay que tener mucho cuidado de no descargar adjuntos extraños que nos lleguen por e-mail. Pero también cuando se quieren descargar programas directamente de Internet puede suceder que nos bajemos un ejecutable malicioso. Tampoco es apropiado utilizar redes P2P tipo Emule en un ordenador de empresa.

3. PROTÉGETE DEL PHISHING

Muchas veces te llegará al correo un e-mail de tu banco diciéndote que entres en algún sitio para actualizar información. En realidad es un truco para robar información privada, como tu número de cuenta y contraseña. Casi siempre ponen el logotipo del banco y el emisor proviene de un servidor parecido al de la entidad bancaria. Jamás confíes en ellos.

4. NO USES SIEMPRE LA MISMA CONTRASEÑA

Una buena práctica es no usar siempre el mismo password en nuestras cuentas de correo, redes sociales, paypal y cuentas de banco. Cualquier robo de identidad implica que la persona podría entrar en todas nuestras cuentas fácilmente. Para evitar esto, hay programas generadores de contraseñas seguras.

5. COMPRUEBA LA SEGURIDAD DE TU RED WIFI

Las redes Wireless o inalámbricas se han vuelto muy populares por lo cómodas que resultan, pero en términos de seguridad plantean muchas debilidades. En ese sentido, algunas empresas prefieren una red local cableada.

6. CUIDADO DÓNDE SUBES TUS ARCHIVOS

Empresas de alojamiento de ficheros, aunque sean muy conocidas y se utilicen habitualmente en el ámbito personal, pueden no ser del todo seguras para guardar información empresarial. Siempre es mejor contar con un backup profesional para las copias de seguridad.

7. NO HAGAS CLICK EN ENLACES RAROS

Ni aunque te los mande gente que conoces. Es muy común que a través de Twitter alguien te mande algún privado en inglés diciendo que pinches en algún link. No lo hagas. Cuida la comunicación de tu empresa.

8. INFÓRMATE DE LOS PROVEEDORES

Si estás pensando en comprar algún tipo de software, lo que yo te aconsejo es que te asesores primero con tu empresa de mantenimiento informático. Es probable que haya alguna opción mejor. Siempre hay que conocer bien el proveedor antes de comprar cualquier producto.

9. NO DES DATOS PERSONALES A DESCONOCIDOS

Parece obvio, pero a veces puedes hacerlo del modo más inocente. Un e-mail falso en el que se te solicita información, una tienda online que en realidad no existe o una web que te pide un número de teléfono y acabas suscribiéndote a algo sin saberlo.

10. HAZ UNA POLÍTICA DE SEGURIDAD CORPORATIVA

Hay que cuidar que todas las áreas de la empresa cumplan unas normas de seguridad, ya que un contratiempo en un ordenador puede quizás afectar a otros. Que tus empleados y compañeros estén al tanto de estas recomendaciones.

Ergonomía

El ser humano fue inteligentemente diseñado para estar en movimiento durante el día y reposar durante la noche. Aun cuando descansamos fluyen las hormonas, circula la sangre, y las neuronas envían señales. Sin embargo, la civilización nos ha ido «encadenando» cada vez más a actividades estáticas, primero frente de máquinas de escribir y ahora las computadoras. Las personas pasan sentadas más tiempo que antes en la historia, sobre todo en las oficinas y si además adoptamos posturas inadecuadas, las consecuencias sobre esqueleto, músculos, circulación sanguínea, y otras estructuras, son manifiestas.

La ergonomía en trabajos de oficina, busca corregir y diseñar el ambiente laboral con el objetivo de disminuir riesgos asociados al tipo de actividad: movilidad restringida, posturas inadecuadas, iluminación deficiente, entre otros elementos, y sus consecuencias negativas sobre la salud y el bienestar de las personas, traduciéndose en lesiones músculo-esqueléticas en hombros, cuello, manos y muñecas, problemas circulatorios, molestias visuales, y un largo etc. Debido a ello, las organizaciones que fabrican muebles y equipos de oficina se enfocan cada vez más, en brindar un diseño que refleje adecuadamente los avances y aplicaciones ergonómicas de vanguardia.

La prevención de riesgos laborales en trabajos de oficina depende, en gran medida, de que el equipamiento que se utilice-compre, cumpla con los atributos mínimos de calidad ergonómica para disminuir en buena parte las molestias de tipo postural tan frecuentes en dicha labor.

Seguridad e higiene en el trabajo

Normas de seguridad en el trabajo

- No realices un trabajo si no cuentas con las herramientas necesarias para llevarlo a cabo con garantías.

- Usa un equipo de protección siempre que el trabajo que estés haciendo lo requiera. Utiliza casco en todas las obras.

- No te pongas nunca debajo de una carga elevada ni pases andando por debajo.

- Cualquier trabajo que implique el uso de sistemas mecánicos tales como grúas o montacargas requiere un análisis preliminar del riesgo.

- Protege tu espalda. Si necesitas recoger y transportar cargas pesadas, mantén la carga cerca del cuerpo y levántala con los músculos de las piernas.

- No trabajes en alturas sin un arnés de seguridad cuando no hay medios de protección colectiva.

- Los trabajos en altura se realizan en plataformas fijas o móviles con una barrera de protección diseñada para la tarea en cuestión.

- Nada de alcohol ni drogas.

- Es necesario que los trabajadores informen a sus superiores si aprecian cualquier riesgo potencia o anomalía.

Normas de higiene en el trabajo

- El lavado de manos disminuye las probabilidades de transmisión entre los trabajadores de enfermedades como la gripe o el resfriado común.

- Es un problema que un trabajador enfermo vaya a la obra solo por no perder un día de trabajo. Es importante que en ese caso se queden en casa.

- Disminuir la capacidad de transmitir enfermedades como el resfriado común o gripe, junto con enfermedades más graves, lo cual es muy importante en cualquier lugar de trabajo.

- No dejar herramientas o materiales alrededor de la máquinas o tirados en el suelo. Recogerlos y colocarlos en un lugar seguro.

- No obstruir pasillos, escaleras, puertas, salidas de emergencia o vías de evacuación.

- Preocuparse de que los equipos que se usen estén limpios y en buenas condiciones.

- Lleva la ropa de trabajo debidamente ajustada; es peligroso que tenga partes desgarradas, sueltas o que cuelguen.

Entender estas normas de seguridad e higiene en el trabajo, y cumplirlas a rajatabla, harán de tu entorno un lugar más seguro para ti y para tus compañeros. Ten siempre en cuenta que un solo trabajador imprudente puede poner en riesgo al resto.